Backup Criptografado, Invisível e Indestrutível para os Seus Dados

A cada ano, milhões de usuários perdem arquivos essenciais devido a ataques digitais cada vez mais sofisticados. Ransomware e invasões silenciosas, por exemplo, continuam a ser as principais causas de perda de dados. Em um mundo onde nossa dependência digital só cresce, proteger nossos arquivos deixou de ser um luxo. Nesse cenário, ter um backup não é mais apenas recomendável — tornou-se, de fato, vital para a sobrevivência digital.

No entanto, os métodos de backup tradicionais já não são suficientes. Afinal, cibercriminosos aprenderam a identificar e destruir cópias de segurança antes mesmo de atacar o sistema principal, eliminando qualquer chance de recuperação. É por isso que o conceito de um backup criptografado, invisível e indestrutível está ganhando tanta força. Essa abordagem avançada, portanto, une criptografia de ponta, ocultação inteligente e redundância estratégica.

O objetivo é simples, mas poderoso: mesmo que o pior aconteça, seus arquivos mais importantes permanecem inacessíveis para os criminosos e totalmente recuperáveis para você. Este guia completo irá desvendar os princípios, as ferramentas e as técnicas práticas para você construir seu próprio backup criptografado, invisível e indestrutível, garantindo, assim, que suas memórias e seu trabalho estejam protegidos.

O Que é um Backup Criptografado e Por Que Ele é Essencial?

Um backup criptografado é, em sua essência, uma cópia de segurança de seus arquivos que algoritmos matemáticos complexos protegem, transformando seu conteúdo em algo ilegível para qualquer pessoa não autorizada. Diferente de um backup comum, a versão criptografada se mantém segura mesmo que caia em mãos erradas. Justamente por isso, um backup criptografado, invisível e indestrutível é tão importante.

A criptografia impede que qualquer pessoa abra os arquivos sem a chave correta (geralmente uma senha). Quando você a aplica corretamente, ela transforma seus dados em um código que é, para todos os efeitos, impossível de decifrar por força bruta. Governos, bancos e grandes corporações utilizam tecnologias como AES-256 e RSA-4096 para proteger suas informações mais sensíveis.

Assim, mesmo que um invasor consiga copiar sua pasta de backup, ele terá em mãos apenas um amontoado de dados indecifráveis. A criptografia, portanto, cria uma camada de proteção independente do local onde você armazena o backup criptografado, invisível e indestrutível.

Os Pilares da Proteção: Invisibilidade e Indestrutibilidade

Além da criptografia, dois outros conceitos são fundamentais para uma estratégia de backup verdadeiramente robusta: a invisibilidade e a indestrutibilidade. Elas são, afinal, a base de um backup criptografado, invisível e indestrutível.

Backups Invisíveis: O Que Não Pode Ser Encontrado, Não Pode Ser Atacado

Quando falamos em backups “invisíveis”, estamos nos referindo a cópias que malwares ou hackers não encontram facilmente. Você alcança isso através de técnicas como a criação de volumes ocultos e o uso de contêineres camuflados. A ideia é simples: impedir que um ataque automatizado localize e delete suas cópias de segurança.

Muitas famílias de ransomware modernas, por exemplo, possuem uma programação para, primeiro, buscar e destruir quaisquer cópias de segurança que encontrem no sistema, para só então criptografar os arquivos originais. Um backup invisível, felizmente, frustra essa tentativa porque ele não aparece como um diretório comum.

Backups Indestrutíveis: Redundância e Imutabilidade

O conceito de “indestrutível”, por outro lado, está ligado à redundância e à imutabilidade dos dados. Um backup indestrutível é aquele que ninguém pode modificar ou apagar sem sua autorização explícita. As empresas fazem isso através de duas estratégias principais:

- Redundância Geográfica e de Mídia: Ter múltiplas cópias em locais e mídias diferentes (HDs externos, nuvem, etc.).

- Imutabilidade: Utilizar sistemas de armazenamento que suportam bloqueio de objetos ou configurações WORM (Write Once, Read Many), onde, uma vez escritos, os dados não podem ser alterados.

Em conjunto, invisibilidade e indestrutibilidade criam uma fortaleza digital extremamente difícil de romper. Por isso, são essenciais para um backup criptografado, invisível e indestrutível.

Princípios Fundamentais para um Backup Resiliente

Para montar uma estrutura de proteção eficaz, por exemplo, é importante seguir princípios amplamente testados pela comunidade de segurança digital. O mais conhecido deles é a regra 3-2-1-1-0, um padrão global para recuperação de desastres.

A regra 3-2-1-1-0 recomenda:

- Ter pelo menos 3 cópias de seus dados.

- Armazená-las em 2 tipos diferentes de mídia (ex: HD interno e nuvem).

- Manter pelo menos 1 cópia offline (air-gapped).

- Manter 1 cópia imutável ou offline.

- Garantir 0 erros após a verificação de integridade do backup.

Além dessa regra, outros pilares fundamentais incluem a criptografia ponta a ponta e a verificação periódica de integridade. Essas são as bases de um bom backup criptografado, invisível e indestrutível.

Guia Prático: Construindo Seu Backup Criptografado, Invisível e Indestrutível

Agora que entendemos os princípios, vamos ao passo a passo prático para montar seu próprio sistema de backup criptografado, invisível e indestrutível.

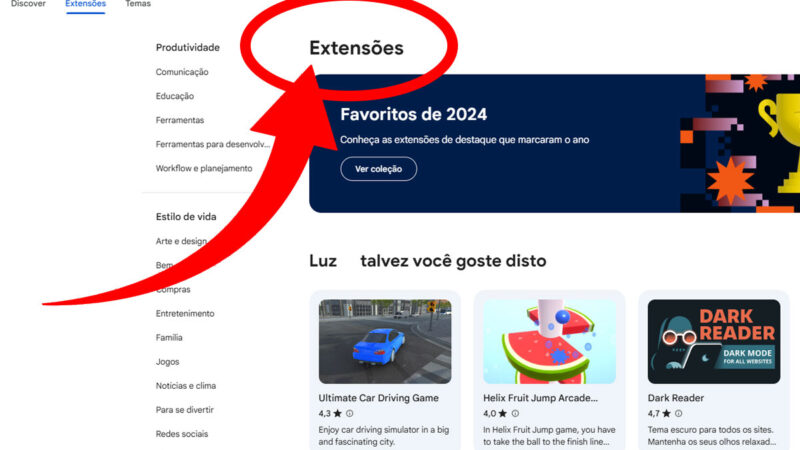

Passo 1: Criar um Contêiner Criptografado e Invisível

O primeiro passo é escolher uma ferramenta confiável para criar um contêiner criptografado. Softwares como VeraCrypt (gratuito e de código aberto) são ideais para isso. Com ele, você pode criar um arquivo que, quando você o “monta” com a senha correta, se comporta como um novo disco.

Para a invisibilidade, o VeraCrypt oferece uma funcionalidade poderosa: a criação de volumes ocultos. Isso permite criar um segundo volume secreto dentro do volume principal. Ou seja, mesmo que alguém force você a revelar a senha do primeiro volume, o segundo permanecerá completamente invisível.

Passo 2: Automatizar as Cópias e Camuflar o Contêiner

Depois, configure um software de backup (como Veeam Agent ou Duplicati) para copiar automaticamente seus arquivos para dentro do contêiner criptografado. Após a configuração, oculte o arquivo do contêiner em um diretório discreto e renomeie-o com um nome genérico (por exemplo, “dados_projeto.dat”).

Passo 3: Garantir a Indestrutibilidade com Redundância e Imutabilidade

Com o backup local configurado, é hora de criar as cópias redundantes. Envie uma cópia do seu contêiner criptografado para um serviço de armazenamento em nuvem com política “zero-knowledge”, como Proton Drive. Para uma camada extra de proteção, ademais, utilize um serviço que suporte imutabilidade, como Backblaze B2, configurando um bloqueio de objeto.

Passo 4: Implementar o Cold Storage (Armazenamento Frio)

A última linha de defesa, por fim, é o cold storage. Transfira uma cópia do seu contêiner criptografado para um dispositivo de armazenamento externo, como um pendrive. Em seguida, desconecte este dispositivo e guarde-o em um local físico seguro. Por estar totalmente offline, este backup criptografado, invisível e indestrutível é imune a qualquer ataque digital.

Passo 5: Testar, Verificar e Manter

Um backup só é útil se funcionar. Sendo assim, estabeleça uma rotina (mensal ou bimestral) para testar seu processo de restauração. Monte seus volumes criptografados, restaure alguns arquivos e verifique sua integridade. Usar ferramentas de verificação de hash, por exemplo, pode garantir que os dados não foram corrompidos.

Erros Comuns a Serem Evitados

Mesmo com a melhor estrutura, no entanto, alguns erros simples podem comprometer seu backup criptografado, invisível e indestrutível:

- Usar a mesma senha para tudo: Crie senhas fortes e únicas para cada contêiner e serviço.

- Deixar o backup sempre conectado: Desconecte os HDs externos após o uso para protegê-los de ransomware.

- Armazenar a chave de criptografia junto com o backup: Guarde sua senha ou chave em um local completamente separado.

- Confiar em um único serviço de nuvem: A diversidade, sem dúvida, é a chave. Combine armazenamento local, na nuvem e offline.

Um Backup Criptografado, Invisível e Indestrutível é Sua Melhor Defesa

A perda de dados em 2025, infelizmente, não é uma questão de “se”, mas de “quando”. Em um ambiente digital repleto de ameaças, depender apenas do cuidado diário é uma aposta arriscada. A proteção precisa ser automática e, acima de tudo, resiliente. Um sistema de backup criptografado, invisível e indestrutível cumpre exatamente esse papel.

Implementar uma estratégia como a descrita neste guia, felizmente, não exige conhecimentos técnicos avançados, mas sim disciplina. Ao combinar criptografia, invisibilidade e redundância, você cria uma arquitetura de segurança que protege não apenas seus arquivos, mas também sua tranquilidade. Em suma, você transforma a incerteza digital em controle.

O melhor momento para construir sua fortaleza digital foi ontem. O segundo melhor momento é agora. Seus dados — seu trabalho, suas memórias — são valiosos demais para você deixá-los ao acaso. Invista na sua segurança e garanta que, não importa o que aconteça, sua vida digital permanecerá intacta.

Fontes de referência:

- Backup como uma Forma de Minimizar o Impacto dos Ransomwares

- Como se proteger de ransomware

- Ransomware backup

Alguns artigos que você vai gostar:

- Como Usar IA para Criar Conteúdo 10x Mais Rápido

- Tendências de Marketing Digital para 2026: Guia Completo

- O que é uma Ferramenta de Rastreamento de Palavras-chave?

- Usando o ChatGPT para otimização de SEO e Marketing Digital

- Anthropic Prepara IPO em 2026 (Disputa Acirrada com a OpenAI)