Como Configurar um Firewall de Rede em 5 Passos Essenciais

Como a primeira linha de defesa contra ataques online, seu firewall é uma parte crítica da segurança de rede. A tarefa de configurar um firewall de rede pode parecer intimidante, mas, felizmente, dividi-la em etapas mais simples pode tornar o processo muito mais acessível. Seja para proteger dados de pacientes em conformidade com a HIPAA ou informações de cartões de pagamento, uma configuração robusta é fundamental.

Existem inúmeros modelos de firewall adequados para proteger sua rede, e a escolha do hardware certo é, sem dúvida, um passo importante. No entanto, independentemente do modelo escolhido, os princípios para configurar um firewall de rede são universais e cruciais. Este guia, portanto, assume que você está usando um firewall de nível empresarial, capaz de suportar múltiplas redes internas.

Apesar de um tutorial detalhado estar além do escopo deste artigo, devido à natureza técnica dos firewalls, nós forneceremos uma direção clara para ilustrar o processo. A seguir, apresentamos um guia básico que o ajudará a entender como configurar um firewall de rede em cinco etapas essenciais, desde a segurança inicial do dispositivo até a arquitetura de zonas e os testes finais.

Passo 1: Proteja Seu Firewall Antes de Tudo

A segurança do próprio firewall é a etapa mais importante de todo o processo. Afinal, se um invasor conseguir obter acesso administrativo ao seu dispositivo, é “game over” para a segurança da sua rede. Portanto, nunca coloque em produção um firewall que você não protegeu devidamente. Aprender a configurar um firewall de rede começa com a proteção do próprio equipamento.

Para isso, as seguintes ações de configuração são o mínimo necessário para proteger seu firewall:

- Atualize o Firmware: Sempre comece atualizando seu firewall para a versão mais recente do firmware, pois as atualizações contêm correções de segurança cruciais.

- Gerencie Contas de Usuário Padrão: Exclua, desative ou renomeie quaisquer contas de usuário padrão. Além disso, altere imediatamente todas as senhas padrão.

- Use Senhas Complexas: Certifique-se de usar apenas senhas complexas e seguras para todas as contas administrativas.

- Crie Contas Individuais: Se múltiplos administradores gerenciarão o firewall, crie contas adicionais para cada um, com privilégios limitados.

- Proteja o SNMP: Desative o Protocolo Simples de Gerenciamento de Rede (SNMP) se não for usá-lo ou, se for necessário, configure-o com segurança.

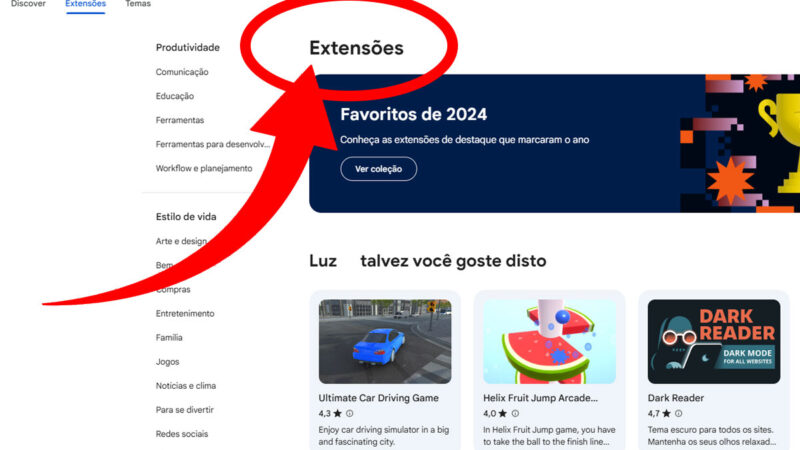

Passo 2: O Guia Definitivo para Arquitetura de Zonas e Endereços IP

Para proteger os ativos valiosos em sua rede, você primeiro precisa identificá-los e categorizá-los. Pense em quais dados são mais sensíveis, como dados de cartões de pagamento. Em seguida, planeje a estrutura da sua rede para que você possa agrupar esses ativos em zonas com base em seu nível de sensibilidade. Este é um passo crucial para configurar um firewall de rede.

A segmentação de rede é um conceito fundamental na segurança. Uma arquitetura de zonas bem planejada, por exemplo, limita o alcance de um possível ataque, contendo-o em uma área específica. Por exemplo:

- Zona Desmilitarizada (DMZ): Você deve colocar todos os seus servidores que fornecem serviços pela internet (servidores web, de e-mail, etc.) em uma zona dedicada.

- Zonas de Servidores Internos: Você deve colocar servidores que não devem ser acessados diretamente da internet, como servidores de banco de dados, em zonas internas separadas.

- Zonas de Rede Interna: Geralmente, você pode agrupar estações de trabalho e dispositivos de ponto de venda em outras zonas de rede interna.

De modo geral, quanto mais zonas você criar, mais segura será sua rede. No entanto, lembre-se de que gerenciar mais zonas requer tempo e recursos adicionais. Uma vez que você tenha projetado sua estrutura de zonas e estabelecido o esquema de endereçamento IP, você estará pronto para criar as zonas no firewall.

Passo 3: Como Configurar um Firewall de Rede com Listas de Controle de Acesso (ACLs)

Com suas zonas de rede estabelecidas, o próximo passo é determinar exatamente qual tráfego precisa fluir entre cada zona. Este é o coração do processo de configurar um firewall de rede, onde você de fato implementa as políticas de segurança.

Você definirá o tráfego permitido por meio de regras de firewall chamadas Listas de Controle de Acesso (ACLs). A regra de ouro aqui é a especificidade: suas ACLs devem ser o mais específicas possível, definindo os endereços IP e os números de porta exatos que são permitidos.

Ao final de cada lista de controle de acesso, é crucial garantir que haja uma regra de “negar tudo”. Esta regra, em suma, serve como uma rede de segurança, filtrando todo o tráfego que uma regra anterior não aprovou explicitamente. Aplique ACLs de entrada e de saída a cada interface, garantindo, assim, que apenas o tráfego aprovado possa entrar e sair de cada zona.

Além disso, como prática de segurança essencial, desative o acesso público às interfaces de administração do seu firewall. Isso, sem dúvida, ajuda a proteger a configuração do seu dispositivo de ameaças externas. Certifique-se também de desativar todos os protocolos de gerenciamento não criptografados, como Telnet e HTTP.

Passo 4: Configure Outros Serviços e o Registro de Logs

Muitos firewalls modernos são dispositivos multifuncionais, capazes de atuar como um servidor DHCP, um servidor NTP, um Sistema de Prevenção de Intrusão (IPS), entre outros. Nesta etapa, portanto, você deve configurar os serviços que deseja utilizar.

Da mesma forma, é importante desativar todos os serviços extras que você não pretende usar. Cada serviço em execução representa uma potencial superfície de ataque. Desativar os que não são necessários, consequentemente, reduz essa superfície e “endurece” seu dispositivo.

O registro de logs é outro aspecto crítico. Configure seu firewall para reportar para o seu servidor de logs central. Para cumprir requisitos de conformidade como o PCI DSS, por exemplo, certifique-se de que os logs incluam detalhes suficientes para satisfazer os requisitos da norma. Afinal, logs detalhados são essenciais para a detecção de incidentes.

Passo 5: Teste Rigorosamente a Configuração do Seu Firewall

Antes de colocar seu firewall em produção, é imperativo que você teste sua configuração em um ambiente controlado. A fase de testes deve verificar não apenas se o tráfego permitido está fluindo, mas, mais importante ainda, se o firewall está, de fato, bloqueando o tráfego que deveria.

O processo de teste deve incluir tanto varreduras de vulnerabilidade quanto testes de penetração. As varreduras de vulnerabilidade, por exemplo, ajudarão a identificar quaisquer configurações incorretas, enquanto os testes de penetração simularão um ataque real. Este é o último passo de como configurar um firewall de rede.

Finalmente, após a conclusão dos testes e a correção de quaisquer problemas, você poderá implantar seu firewall. Lembre-se sempre de manter um backup seguro da configuração. Afinal, você pode perder todo o seu trabalho árduo em um instante devido a uma falha de hardware.

Melhores Práticas para a Configuração e Gerenciamento de Firewalls

Com seu firewall em produção, a configuração inicial está concluída, mas o trabalho de gerenciamento está apenas começando. A segurança de rede não é um projeto com um fim, mas sim um processo contínuo de vigilância. Manter o processo de configurar um firewall de rede atualizado é, portanto, fundamental.

As tarefas de gerenciamento contínuo incluem:

- Monitoramento de Logs: Você deve monitorar os logs regularmente em busca de atividades suspeitas.

- Atualizações de Firmware: Você deve manter o firmware atualizado com os últimos patches de segurança.

- Varreduras de Vulnerabilidade: Você deve realizar varreduras regulares para identificar novas vulnerabilidades.

- Revisão de Regras: Você deve revisar as regras do firewall (ACLs) pelo menos a cada seis meses.

- Documentação: Mantenha uma documentação detalhada de sua configuração e de todas as alterações.

Conclusão: Uma Visão Geral de Como Configurar um Firewall de Rede

A tarefa de configurar um firewall de rede é técnica, mas, seguindo uma abordagem estruturada, ela se torna muito mais gerenciável. Proteger o dispositivo, projetar uma arquitetura de zonas, criar regras específicas e testar rigorosamente são os pilares de uma implementação bem-sucedida. Lembre-se, este guia é uma visão geral e o mundo real pode exigir nuances adicionais.

Devido à importância crítica do firewall, mesmo que você decida configurar um firewall de rede por conta própria, nós recomendamos fortemente que um especialista revise sua configuração. Um segundo par de olhos experientes, afinal, pode identificar pequenas falhas que poderiam ter consequências graves.

Por fim, entenda que a configuração é apenas o começo. O gerenciamento diligente e contínuo é o que garantirá que seu firewall continue a proteger sua rede de forma eficaz. Com a abordagem correta, seu firewall servirá como uma fundação sólida para a segurança de toda a sua organização.

Fontes de referência:

Alguns artigos que você vai gostar:

- Como Usar IA para Criar Conteúdo 10x Mais Rápido

- Tendências de Marketing Digital para 2026: Guia Completo

- O que é uma Ferramenta de Rastreamento de Palavras-chave?

- Usando o ChatGPT para otimização de SEO e Marketing Digital

- Anthropic Prepara IPO em 2026 (Disputa Acirrada com a OpenAI)